Компания «СёрчИнформ» 12 сентября 2022 года сообщила о проведении исследования практического применения систем мониторинга и управления событиями информационной безопасности (SIEM) в российском бизнесе. В опросе приняли участие 300 коммерческих, государственных и некоммерческих организаций из разных отраслей экономики.

По данным «СёрчИнформ», SIEM-системами в 2021 году были оснащены только от 14% до 25% компаний. Основной акцент во время опроса делался на проблемы эксплуатации и внедрения систем, в т.ч. на субъектах КИИ (58% опрошенных), где применение софта фактически обязательно.

Как показал опрос, две трети из них не оснащены SIEM-системой.

Представители некоторых субъектов КИИ заявляют, что не нуждаются в системах мониторинга событий. Например, большинство (56%) респондентов из здравоохранения заявляют об отсутствии задач для SIEM в своих организациях и не знают, что внедрять такие системы их как субъекты КИИ обязывают нормативные требования. Среди всех опрошенных об отсутствии задач для SIEM заявили 19% компаний.

Еще 12% участников опроса уверены, что имеющиеся у них средства ИБ вполне компенсируют отсутствие SIEM. Это субъективные оценки: на деле у организаций практически нет инструментов, которые потенциально могли бы составить альтернативу SIEM и решать схожие задачи. Так, например, SOC/SOAR используют 6% опрошенных, EDR/XDR – 3%. Лучше ситуация со сканерами уязвимостей, они установлены в 47% компаний. Однако даже этот инструмент в отдельности не отвечает всем задачам по оперативному мониторингу угроз.

Но главные причины, которые тормозят внедрения – это отсутствие бюджетов, сложность внедрения и отсутствие кадров для работы с SIEM.

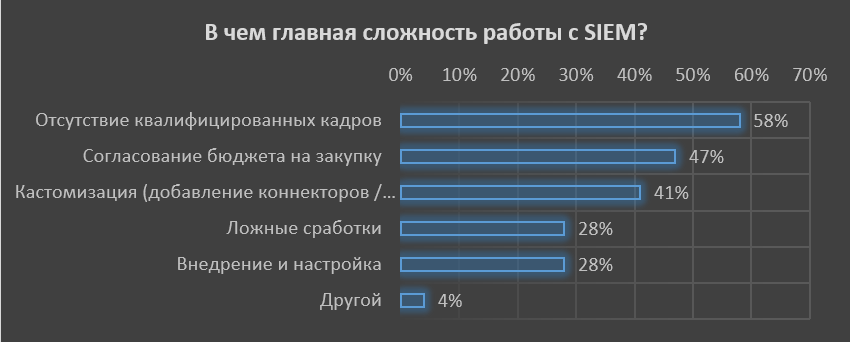

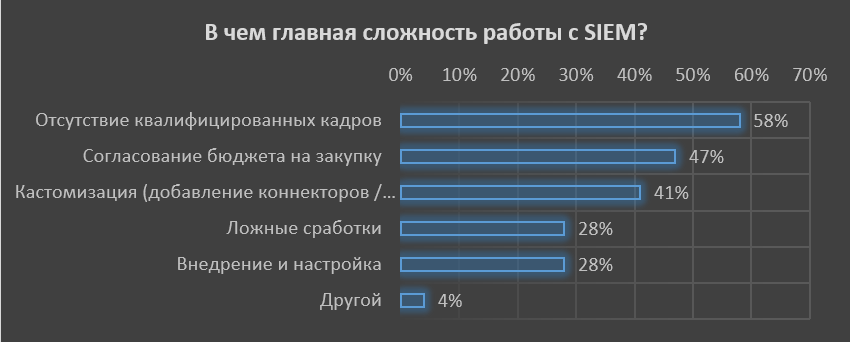

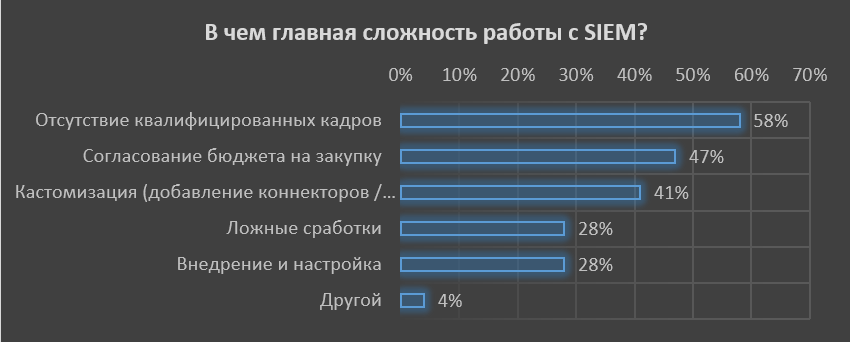

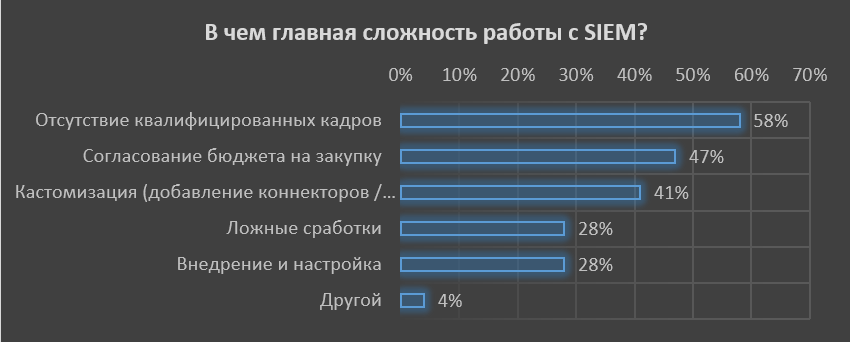

37% опрошенных сообщили, что считают SIEM слишком дорогой – они не смогли найти средства на закупку и отказались от идеи. Даже среди компаний, где SIEM установлена, 47% назвали согласование бюджета на закупку самой большой сложностью, связанной с решением.

Ситуацию усложняет то, что эксплуатация SIEM может предполагать дополнительные затраты: на профильного специалиста для работы с ней, для оплаты технической поддержки и доработок, на расширение числа лицензий, если они рассчитываются по пиковому трафику (число событий от источников в единицу времени), а лимиты были превышены.

Совокупно более 70% респондентов считают работу с SIEM сложной – опасаются чрезмерных трудозатрат на внедрение, настройку и кастомизацию. Для 14% опрошенных компаний без SIEM потенциальные трудозатраты на внедрение стали главной причиной отказа от закупки.

Те компании, которые уже владеют системой, жалуются на сложности кастомизации. Недостаточно функционала, доступного «из коробки»: готовых коннекторов для подключения источников не хватает трети, правил корреляции, т.е. вычленения инцидента – 17% респондентов. Справиться с проблемой самостоятельно удается только 46% компаний, большинство же прибегает к помощи вендоров и интеграторов. Это наглядно демонстрирует еще одну проблему – нехватку компетентных кадров для работы с SIEM.

Для каждой пятой организации отсутствие профильных специалистов послужило причиной для отказа от закупки решения. На нехватку кадров пожаловались и 58% компаний, где SIEM уже внедрена.

Исследование показало, что только 11% компаний смогли выделить для работы с SIEM профильного специалиста. В подавляющем большинстве случаев это дополнительная нагрузка на ИБ-специалистов.

При всех сложностях никто из респондентов не сомневается в эффективности SIEM – даже те, у кого решение не внедрено, признают его пользу. Компании понимают, что это важная система, чтобы противостоять растущему количеству угроз – для 41% владельцев решения это стало главным мотиватором внедрения. Другая популярная причина, почему компании решаются на закупку – расширение инфраструктуры и наличие в ней специфических источников, например, отечественного ПО и оборудования (40%). Еще 36% на это мотивируют требования регулятора.

SIEM может быть невероятно успешным, но она требует следующего:

1. Обученный персонал, обладающий знаниями в области информационной безопасности

2. Обученный персонал, знающий продукт SIEM

3. Способность обогащать SIEM данными

4. Поддерживать автоматизацию

5. Собирать и использовать важные данные

6. Применять сценарии использования в целях обнаружения инцидентов

Машинное обучение и поведенческий анализ также могут быть полезны. Однако не фокусируйтесь на машинном обучении или поведенческой аналитике, пока вы сначала не освоите вышеуказанные требования. Организация, которая осваивает приведенный выше список, но не имеет возможностей автоматического обнаружения, будет иметь значительно лучшие возможности обнаружения, чем организация, которая не освоила список и сосредоточилась на инструменте для автоматического выявления аномалий.

Как правило, использование SIEM наиболее эффективно для зрелых, хорошо работающих команд информационной безопасности. Это ни в коем случае не обязательное правило; есть ряд команд безопасности, которые далеки от эталонных, правильно внедряют SIEM и достигают положительные результаты. Они смогли использовать свои SIEM для реализации мер безопасности, таких как правила брандмауэра. Тем не менее, гораздо чаще ИБ команды переходят в SIEM и сталкиваются с проблемами, которые изложены выше. SIEM не должен быть вашей отправной точкой, особенно если вы только начинаете свой отдел ИБ. Во-первых, начните с основ. Такие вещи, как защита end-point, сегментация сети и брандмауэры, имеют большое значение для обеспечения информационной безопасности. После этого следующий шаг – НЕ спешить и купить SIEM. Только когда вы будете соответствовать требованиям, вы будете готовы внедрять SIEM.